2012年3月26日 星期一

2012年3月23日 星期五

Windows server 2003 網路基礎架構篇筆記(DNS)

名稱解析順序

windows 2000和之後的作業系統

1.Hosts檔案

2.DNS快取

3.DNS伺服器

4.WINS伺服器

5.廣播

如停用NetBIOS over TCP/IP(順序改變)

1.DNS快取

2.Hosts檔案

3.DNS伺服器

更改登入檔,調整順序

[HKLM\System\CurrentControlSet\Services\TCPIP\ServiceProvider]

HostsPriority、DNSPriority、NetbtPriority的十六進位值

值越低,越優先

DNS檔案放置位址:\windows\system32\dns

netsh int ip set dns interfacname static ipaddress primary

如:netsh int ip set dns "區域網路" static 192.168.0.1 primary

netsh int ip set address "區域網路" static 192.168.0.2 255.255.255.0 192.168.0.1 2

net stop dns & net start dns

C:\Users\Robert>netsh int ip set /?

下列是所有可用的命令:

這個內容中的命令:

set address - 設定 IP 位址或預設閘道到介面。

set compartment - 修改區間設定參數。

set dnsservers - 設定 DNS 伺服器模式及位址。

set dynamicportrange - 修改動態連接埠指派使用的連接埠範圍。

set global - 修改通用設定的一般參數。

set interface - 修改 IP 的介面設定參數。

set neighbors - 設定芳鄰位址。

set route - 修改路由參數。

set subinterface - 修改子介面設定參數。

set winsservers - 設定 WINS 伺服器模式及位址。

type:

SOA(Start of Authority) 記錄一些資訊

NS(Name Server)

A(主機記錄)

CNAME(canonical name,Alias)

MX(Mail Exchange,電子郵件交換)

(PTR 反向A記錄)

SRV記錄

若沒有懂SRV記錄的DNS伺服器,你就無法執行Active Directory。SRV記錄讓DN變成了一種網域的[目錄服務]。

SRV記錄讓你得以找到符合下列條件的某個伺服器

*執行特定服務

*執行TCP或UDP協定

*位於某個特定DNS網域

_kerberos._tcp.lobo.biz SRV dc1.lobo.biz

(要在lobo.biz尋找TCP協定的kerberos伺服器,找dc1.lobo.biz)

Round Robin (循環配置資源) 只能在伺服器層級設定,一經設定所有區域層級皆套用

Network Load Balancing Cluster

Full/incremental zone transfer

取消[次要BIND]選項,才能讓2003的DNS伺服器對BIND型DNS伺服器進行[增量區域轉送]作業。

AXFR 透過完整區域轉送作業來更新次要伺服器

IXFR 透過增量區域轉送作業來更新次要伺服器

Active Directory整合區域

*AD網域下的所有DNS伺服器都成為主要的伺服器。

*保護動態DNS更新,限制只有Active Directory網域下的成員機器才可以在AD整合區域內註冊動態資料。

虛設常式(stub)區域 > split-brain DNS

DDNS 註冊程序

手動再次執行註冊程序

ipconfig /registerdns

用戶端主動發起註冊(或重新註冊)

*Reboot =>啟動了TCP/IP

*將電腦IP改成某個靜態IP位址

*剛取得DHCP配發IP,或剛更新了DHCP租期。

*執行ipconfig /registerdns

*最後一次註冊已經過24小時。變更時限

HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 底下新增一DefaultRegistrationRefreshInterval的REG_DWORD類機碼,預設86400秒

停用自動註冊

HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 下新增一DisableDynamicUpdate的REG_DWORD類機碼值,將他設成1後重新啟動電腦。

OR

reg add HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters /v DisableDynamicUpdate /t REG_DWORD /d 1 /f

修改遠端電腦loboPC

reg add \\loboPC\HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters /v DisableDynamicUpdate /t REG_DWORD /d 1 /f

Active Directory整合區域

優點

*Miltimaster區域複寫(zone replication)。

*具備安全性與負載平衡(load-balanced)功能的DDNS註冊程序。

缺點

*網域控制站就得同時為DNS伺服器。

遞迴(Recursive)及反覆(Iterative)查詢

1. Recursive Query(遞迴式查詢)

指的是DNS Client 向DNS Server進行DNS Query,

DNS Server將回覆用戶端完整的答案或是該名稱無法被解析,稱為遞迴式查詢。

2. Interative Query(交談式查詢)

亦可稱為非遞迴式查詢,此為DNS Server詢問其他的

DNS Server時,會此用此種交談方式,假設ithome公司DNS Server進行查詢yahoo.com時,預設的設定該台DNS Server將不會有yahoo.com的Zone,因此會發出詢問到root DNS Server,而Root回覆給ithome公司的DNS Server請他去問負責com Zone的Server,*因此1,2的差異在於問到root DNS Server後,root只請他去問com的DNS Server而不會幫它(ithome DNS Server)把完整的yahoo.com提供給它(ithome DNS Server)

3. 因此Recursive Query若關閉要視下列狀態關閉:

1)公司的內部DNS Server負責幫用戶端查詢,若關閉,用戶端將無法得到正確的名稱解析

2)若為作為公司外部的DNS Sever給外部查詢用,則可以關閉,否則若有人設定forward到貴公司的DNS Server,該台Server將會很忙碌

4. 再了解上述說明後,若要關閉Recursive Query請於DNS Server>右鍵內容

>進階>停用遞迴

Using Root Hints for Recursive Name Resolution

Using Forwarding for Recursive Name Resolution

參考、來源

Microsoft http://technet.microsoft.com/zh-tw/library/cc755183(v=ws.10).aspx

windows 2000和之後的作業系統

1.Hosts檔案

2.DNS快取

3.DNS伺服器

4.WINS伺服器

5.廣播

如停用NetBIOS over TCP/IP(順序改變)

1.DNS快取

2.Hosts檔案

3.DNS伺服器

更改登入檔,調整順序

[HKLM\System\CurrentControlSet\Services\TCPIP\ServiceProvider]

HostsPriority、DNSPriority、NetbtPriority的十六進位值

值越低,越優先

DNS檔案放置位址:\windows\system32\dns

netsh int ip set dns interfacname static ipaddress primary

如:netsh int ip set dns "區域網路" static 192.168.0.1 primary

netsh int ip set address "區域網路" static 192.168.0.2 255.255.255.0 192.168.0.1 2

net stop dns & net start dns

C:\Users\Robert>netsh int ip set /?

下列是所有可用的命令:

這個內容中的命令:

set address - 設定 IP 位址或預設閘道到介面。

set compartment - 修改區間設定參數。

set dnsservers - 設定 DNS 伺服器模式及位址。

set dynamicportrange - 修改動態連接埠指派使用的連接埠範圍。

set global - 修改通用設定的一般參數。

set interface - 修改 IP 的介面設定參數。

set neighbors - 設定芳鄰位址。

set route - 修改路由參數。

set subinterface - 修改子介面設定參數。

set winsservers - 設定 WINS 伺服器模式及位址。

type:

SOA(Start of Authority) 記錄一些資訊

NS(Name Server)

A(主機記錄)

CNAME(canonical name,Alias)

MX(Mail Exchange,電子郵件交換)

(PTR 反向A記錄)

SRV記錄

若沒有懂SRV記錄的DNS伺服器,你就無法執行Active Directory。SRV記錄讓DN變成了一種網域的[目錄服務]。

SRV記錄讓你得以找到符合下列條件的某個伺服器

*執行特定服務

*執行TCP或UDP協定

*位於某個特定DNS網域

_kerberos._tcp.lobo.biz SRV dc1.lobo.biz

(要在lobo.biz尋找TCP協定的kerberos伺服器,找dc1.lobo.biz)

Round Robin (循環配置資源) 只能在伺服器層級設定,一經設定所有區域層級皆套用

Network Load Balancing Cluster

Full/incremental zone transfer

取消[次要BIND]選項,才能讓2003的DNS伺服器對BIND型DNS伺服器進行[增量區域轉送]作業。

AXFR 透過完整區域轉送作業來更新次要伺服器

IXFR 透過增量區域轉送作業來更新次要伺服器

Active Directory整合區域

*AD網域下的所有DNS伺服器都成為主要的伺服器。

*保護動態DNS更新,限制只有Active Directory網域下的成員機器才可以在AD整合區域內註冊動態資料。

虛設常式(stub)區域 > split-brain DNS

DDNS 註冊程序

手動再次執行註冊程序

ipconfig /registerdns

用戶端主動發起註冊(或重新註冊)

*Reboot =>啟動了TCP/IP

*將電腦IP改成某個靜態IP位址

*剛取得DHCP配發IP,或剛更新了DHCP租期。

*執行ipconfig /registerdns

*最後一次註冊已經過24小時。變更時限

HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 底下新增一DefaultRegistrationRefreshInterval的REG_DWORD類機碼,預設86400秒

停用自動註冊

HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 下新增一DisableDynamicUpdate的REG_DWORD類機碼值,將他設成1後重新啟動電腦。

OR

reg add HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters /v DisableDynamicUpdate /t REG_DWORD /d 1 /f

修改遠端電腦loboPC

reg add \\loboPC\HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters /v DisableDynamicUpdate /t REG_DWORD /d 1 /f

Active Directory整合區域

優點

*Miltimaster區域複寫(zone replication)。

*具備安全性與負載平衡(load-balanced)功能的DDNS註冊程序。

缺點

*網域控制站就得同時為DNS伺服器。

遞迴(Recursive)及反覆(Iterative)查詢

1. Recursive Query(遞迴式查詢)

指的是DNS Client 向DNS Server進行DNS Query,

DNS Server將回覆用戶端完整的答案或是該名稱無法被解析,稱為遞迴式查詢。

2. Interative Query(交談式查詢)

亦可稱為非遞迴式查詢,此為DNS Server詢問其他的

DNS Server時,會此用此種交談方式,假設ithome公司DNS Server進行查詢yahoo.com時,預設的設定該台DNS Server將不會有yahoo.com的Zone,因此會發出詢問到root DNS Server,而Root回覆給ithome公司的DNS Server請他去問負責com Zone的Server,*因此1,2的差異在於問到root DNS Server後,root只請他去問com的DNS Server而不會幫它(ithome DNS Server)把完整的yahoo.com提供給它(ithome DNS Server)

3. 因此Recursive Query若關閉要視下列狀態關閉:

1)公司的內部DNS Server負責幫用戶端查詢,若關閉,用戶端將無法得到正確的名稱解析

2)若為作為公司外部的DNS Sever給外部查詢用,則可以關閉,否則若有人設定forward到貴公司的DNS Server,該台Server將會很忙碌

4. 再了解上述說明後,若要關閉Recursive Query請於DNS Server>右鍵內容

>進階>停用遞迴

Using Root Hints for Recursive Name Resolution

Using Forwarding for Recursive Name Resolution

DNS修復

1.停止DN服務。

2.開啟regedit,[HKLM\System\CurrentControlSet\Services\DNS]。

3.在DNS資料夾上按右鍵選取[匯出],將檔案命名為dnsbk01。

4.找到[HKLM\Software\Microsoft\WindowsNT\CurrentVersion\DNS Server]

5.在DNS Server資料夾上按右鍵選取[匯出],將檔案命名為dnsbk02。

6.備份\Windows\System32\DNS目錄下所有*.dns檔案。

DNS還原

1.安裝Server2003系統,和舊的DNS伺服器相同的名稱、DNS尾碼焊IP位址。

2.安裝DNS服務。

3.複製*.dns到\windows\system32\dns。

4.停止DNS服務。

5.執行dnsbk01.reg、dnsbk02.reg,並確認是否正確安裝於Registry。

6.重新啟動DNS服務。

參考、來源

Microsoft http://technet.microsoft.com/zh-tw/library/cc755183(v=ws.10).aspx

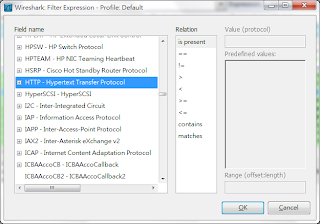

Wireshark安裝、使用

Wireshark簡介

啟用>點選Interface List

選擇想要觀察的網路卡>start

海洋大學電子商務跨領域學程網

鳥巢學習it home

wiki

Wireshark前身為Ethereal,為一開放原始碼軟體,http://www.wireshark.org/

使用該軟體擷取封包來分析,檢測,

能夠幫助使用者對於網路行為有更清楚的了解,以利網路的故障排除。

Wireshark安裝

同一般軟體安裝法,中會安裝WinPcap(Windows Packet Capture,WinPcap is the Windows version of the libpcap library; it includes a driver to support capturing packets.)

啟用>點選Interface List

選擇想要觀察的網路卡>start

開始抓取封包

停止抓取封包

filter篩選,過濾條件,參考http://wiki.wireshark.org/DisplayFilters

也可使用,Expression,協定、條件、埠號選擇

Capture Filter是使用 libpcap filter 語言,詳細的語法可以參考tcpdump的網頁(http://www.tcpdump.org/tcpdump_man.html)

這裡舉幾個簡單的例子:

只抓取某一個 host(例如 IP 是 10.0.0.5) 的 telnet 封包

語法為:tcp port 23 and host 10.0.0.5

抓取 telnet 的封包但不要抓到從某一 host 的(例如 IP 是 10.0.0.5)

語法為:tcp port 23 and not host 10.0.0.5

更詳細的描述可以參考官方wiki(http://wiki.wireshark.org/CaptureFilters)

參考、來源

少林海洋大學電子商務跨領域學程網

鳥巢學習it home

wiki

2012年3月22日 星期四

Windows server 2003 網路基礎架構篇筆記(DHCP)

DHCP Server 與Client 的運作過程

DHCP 服務中可以把DHCP Server 和DHCP Client 的運作過程可分為4 個階段:(UDP Port)

1.廣播DHCP Discover請求所有的DHCP伺服器給予IP位址。

2.伺服器回應DHCP Offer,給予IP位址及租用時間。

3.用戶端會選擇最好的,並回播DHCP Request,確認IP位址。

4.伺服器回應DHCP ACK給予IP位址。

1.租約的索取:

DHCP 租約的程序開始於DHCP Client 開始透過廣播DHCP Discover 的信息以尋找位於網路上的DHCP Server。在這個階段時,DHCP Client 本身尚未擁有IP 位址也未知DHCP Server 的IP 位址,所以會以0.0.0.0當作來源位址(Source Address),而以255.255.255.255 作為目的地位址(Destination Address)在整個網路上廣播。在這個DHCP Discover 封包中會包含此DHCP Client 的MAC Address(Media Access Control Address),和Host Name。

(在 Windows 的預設情形下,Dhcpdiscover 的等待時間預設為 1 秒﹐也就是當客戶端將第一個 Dhcpdiscover 封包送出去之後﹐在 1 秒之內沒有得到回應的話﹐就會進行第二次 Dhcpdiscover 廣播。若一直得不到回應的情況下﹐客戶端一共會有四次 Dhcpdiscover 廣播(包括第一次在內)﹐除了第一次會等待 1 秒之外﹐其余三次的等待時間分別是 9﹑13﹑16 秒。如果都沒有得到 DHCP 伺服器的回應﹐客戶端則會顯示錯誤信息﹐宣告 Dhcpdiscover 的失敗。之後﹐基於使用者的選擇﹐系統會繼續在 5 分鐘之後再重複一次 Dhcpdiscover 的過程。)

2.租約的提供:

當 DHCP Server 收到這個廣播後,DHCP Server 會發出DHCP Offer 的封包回應DHCP Client。目的端是255.255.255.255 以全域廣播對整個網路發送出這個封包。這個封包內除了含有DHCP Client 的MAC Address 以外還含有下面這些資訊(如圖3 所示):

*提供給 DHCP Client 的一個IP 位址

*子網路遮罩

*租約的時間長度

*DHCP Server 的識別資料如IP 位址

(*到伺服器的登錄檔中尋找該用戶之前是否曾經用過某個 IP ,若有且該 IP 目前無人使用,則提供此 IP 給用戶端;

*若設定檔針對該 MAC 提供額外的固定 IP (static IP) 時,則提供該固定 IP 給用戶端;

*若不符合上述兩個條件,則隨機取用目前沒有被使用的 IP 參數給用戶端,並記錄下來。)

3.租約的選擇:

在 DHCP Client 收到DHCP Server 發出的DHCP Offer 封包之後,DHCP Client 會以MAC Address 比對出正確結果後,會發出DHCP Request 的訊息以回應 DHCP Server 它已收到此租約的資訊了。這個封包中會含有提供這個DHCP Offer 訊息的DHCP Server 的識別資料,因此只有符合此識別資料的DHCP Server 才會處理此廣播訊息。

4.租約的回應:

當 DHCP Server 收到DHCP Client 所發出的DHCP Request 封包後,經過相關的檢查,確定

其IP 資訊目前無任何設定衝突時,DHCPServer 就會發出DHCP ACK 的封包以回應DHCP Client 租約已經成功了。

而DHCP Client 收到這個DHCP ACK 封包後就會依據其所提供的資料而組態TCP/IP 的設定並啟動。

CISCO Router DHCP設定

設定DHCP Pool

在路由器上設定DHCP時,步驟大致如下

1.設定DHCP位址的 pool name並進入DHCP pool設定模式

2.指定分配給使用者的網段範圍以及網路遮罩

3.指定DHCP用戶端的預設閘道位址

4.設定DHCP用戶端的網域名稱伺服器位址

5.指定租用的時間

如:

ip dhcp pool ITpool

network 10.10.1.0 255.255.255.0

default-router 10.10.1.254

dns-server 172.16.16.1

Excluding IP Addresses

在設定時,希望其中的某些網段不要分配出去,可以使用ip dhcp excluded-address指令,將之排除。

Router(config)# ip dhcp excluded-address low-address [high-address]

顯示DHCP位址分配 (Address

binding)

router#sh ip dhcp binding

若想將DHCP位址分配資料刪除,可使用下列指令:

Router# clear ip dhcp binding address

DHCP Relay Agent

重建損壞的DHCP伺服器

備份DHCP伺服器的設定

netsh dhcp server dump

不在那台伺服器前時,使用

netsh dhcp server ipaddress dump

把螢幕顯示資訊,輸出導向一個ASCII文字檔裡

netsh dhcp server dump > dhcpbackup.txt

其他台DHCP伺服器

netsh exec dhcpbackup.txt

雖無法復原租用資訊,但是其他東西都可以復原回來:類別、選項、領域、保留區等。

Windows DHCP Server(以windows server 2000為例)

logging檔案位置

\winnt\system32\dhcp

資料庫備份

DHCP 資料庫檔案位於 WINNT\System32\dhcp 資料夾中。

Dhcp.mdb:DHCP server 的資料庫檔案

Dhcp.tmp:資料庫索引維護操作期間,由 DHCP 資料庫用作交換檔的暫存檔。系統失敗後,此檔案有時會保留在 WINNT\System32\Dhcp 目錄下

J50.log 及 J50#####.log:所有資料庫異動的紀錄檔,是 DHCP 資料庫必要時用來回復資料的

J50.chk:檢查點檔案

DHCP server 在指派 DHCP 用戶端或釋出 TCP/IP 設定參數時,會更新資料庫。

DHCP 資料庫是集中式資料庫,備份資料庫只要將該目錄下的檔案備份即可。可以使用Windows備份工具,也可以使用檔案總管,不過都必須先停止 DHCP 伺服器服務。

DHCP server 也會每隔 60 分鐘將 DHCP 資料庫自動複製到 Backup 子資料夾下。如果想要修改間隔,可執行 regedt32.exe,在 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DHCPServer\Parameters 變更 BackupInterval 值

資料庫還原

當 DHCP 資料庫損毀或遺失狀況時,Windows Server 會提供一組連續式修復選項,供還原及修復伺服器電腦上的 DHCP 資料之用。

首先我們可以將圖中的 RestoreFlag 改為 1,然後再重新啟動 DHCP 服務,此時 DHCP server 就會還原原先自動備份的資料庫。

壓縮、修復DHCP資料庫(以windows server 2000為例)

我們可以使用 Jetpack.exe 公用程式執行離線壓縮

Jetpack database_name temporary_database_name

Ex: 點選[開始]->[程式集]->[附屬應用程式]->[命令提示字元],輸入

cd winnt\system32\dhcp

net stop dhcpserver

jetpack dhcp.mdb tmp.mdb

net start dhcpserver

將 DHCP 資料庫移到其他伺服器(以windows server 2000為例)

如果我們想把 DHCP server 中資料庫移到另外一台 DHCP 上繼續服務,除了必須做資料夾移置外,還必須複製所對應的機碼。

在欲停用的 DHCP server 上則是執行下面步驟

步驟一:停止 DHCP 伺服器。(點選 DHCP server,按滑鼠右鍵彈出選單,選擇[所有工作]->[停止],或在命令提示字元下輸入 net stop dhcpserver)

步驟二:在服務清單中的 [DHCP 伺服器] 服務改為停用。這可避免 DHCP 伺服器在轉移資料庫之後啟動。若要執行此工作,請使用 [電腦管理],再從其清單中選取要停用的 [DHCP Server] 服務。

步驟三:將 DHCP 伺服器樹狀目錄 (即 WINNT\System32\Dhcp),複製到新的 (目的地) DHCP 伺服器上的暫存位置。例如,將樹狀目錄複製到 C:\Temp\System32\Dhcp。

步驟四:啟動 [登錄編輯器] (Regedt32.exe) 並找到下列子機碼: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DHCPServer

步驟五:選取[DHCPServer] 項目後,再點選[登錄]->[另存子目錄],將指定的機碼存成文字檔。

步驟六:在來源伺服器上,刪除 DHCP 伺服器資料庫資料夾。

步驟七:解除安裝 DHCP 伺服器,以將其從該伺服器上移除。

在新的 DHCP server 上則是執行下面步驟

步驟一:如果您尚未安裝 DHCP 伺服器軟體,請先安裝,然後再重新啟動伺服器電腦。

步驟二:停止 [DHCP 伺服器] 服務。

步驟三:將暫存資料夾 (如 C:\Temp\System32\Dhcp 目錄) 中的 System.mdb 檔案更名為 System.src。

步驟四:將 DHCP 伺服器樹狀目錄從暫存資料夾複製到 WINNT\System32\Dhcp,以取代現存的 DHCP 伺服器目錄。

步驟五:啟動 [登錄編輯器] (Regedt32.exe) 並到下列子機碼: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DHCPServer,選取 DHCPServer 機碼 (位於 Services 機碼下)。點選[登錄]->[還原],在 [還原機碼] 中的 [檔案名稱] 下,指定在‘備份 DHCP Server 資料庫’步驟五中所存檔的檔案資訊 (ex:WINNT\System32\Dhcp\Backup\Dhcpcfg)

步驟六:出現警訊,按[是]以覆蓋機碼

步驟七:結束 [登錄編輯器]。

步驟八:啟動 [DHCP 伺服器] 服務。

步驟九:開啟 DHCP 管理工具,並使用 [調解所有領域],將 DHCP 伺服器資料庫調解成還原的資訊 (現已合併到 Windows 2000 登錄中的)。

參考、來源

HurryKen

2012年3月11日 星期日

CCNA學習筆記(八)

WAN的類型

1.Lease Line(專線):承租專線,費用高,穩定性佳,獨立使用,不與他人共享,安全性高。

2.Circuit Switch(電路交換):臨時性專線,如電話撥接或ISDN。傳輸延遲較小,不會發生線路衝突,可靠性和即時回應能力都很優異,缺點是需要花費一段時間建立線路。

3.Packet Switch(分封交換):ATM、Frame Relay。

DTE與DCE

DTE(Data Terminal Equipment)

將本地端的資料轉換成適合傳輸用的資料類型(或稱為資料封裝)。

DCE(Data Communication Equipment)

將DTE封裝後的資料,轉換成合適在線路上傳輸的訊號,再傳送出去。

電腦透過本地端的DTE+DCE做轉換後,才能將資料轉換成類比訊號從電話線(傳輸媒介)傳出去。

DTE與DCE之間的溝通必須有同步時脈,由DCE(sync clock)與DTE同步。

資料的封裝

Cisco Router的Serial Interface

1.HDLC (High-level Data Link Control)

2.PPP (Point to Pont Protocol)

3.Frame-Relay

Lease Line(專線):HDLC、PPP

Circuit Switch(撥接或ISDN):HDLC、PPP

Packet Switch(Frame Relay或ATM):HDLC、Frame Relay

HDLC協定

Cisco Serial介面的預設封裝,適用於點對點協定。是專屬協定非標準協定,不支援認證。

Router-1(config)#int s1/0

Router-1(config-if)#encapsulation hdlc

Router-1(config-if)#clock rate 500000

Router-1(config-if)#no sh

Router-2(config)#int s1/0

Router-2(config-if)#encapsulation hdlc

Router-2(config-if)#no sh

Router-1#sh int serial 1/0

Serial1/0 is up, line protocol is up (connected)

Hardware is HD64570

Internet address is 10.1.1.1/24

MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation HDLC, loopback not set, keepalive set (10 sec)

Last input never, output never, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0 (size/max/drops); Total output drops: 0

Queueing strategy: weighted fair

Output queue: 0/1000/64/0 (size/max total/threshold/drops)

Conversations 0/0/256 (active/max active/max total)

Reserved Conversations 0/0 (allocated/max allocated)

Available Bandwidth 96 kilobits/sec

5 minute input rate 15 bits/sec, 0 packets/sec

5 minute output rate 13 bits/sec, 0 packets/sec

26 packets input, 1732 bytes, 0 no buffer

Received 20 broadcasts, 0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

26 packets output, 1732 bytes, 0 underruns

0 output errors, 0 collisions, 3 interface resets

0 output buffer failures, 0 output buffers swapped out

0 carrier transitions

DCD=up DSR=up DTR=up RTS=up CTS=up

PPP協定

是種標準協定,除了可以用在專線,還可以用在撥接或是ISDN線路上,支援認證,動態定址(DHCP),回Call(Call Back),像ADSL,就採用PPP封裝協定。

PPP的驗證方式

1.PAP(Password Authentication Protocol)

PAP驗證是一種雙向交握(Two way handshake)協定,一旦建立網路連線後,驗證程序就停止。

分單向驗證與雙向驗證

a.單向驗證:Server端,建立一組帳密,Client端送出同一組帳密像Server端來驗證。

b.雙向驗證:A、B端同時各設定帳號密碼,A送出帳密給B驗證,B送出帳密給A驗證,通過後即可建立連線。

2.CHAP(Challenge Handshake Authentication Protocol)

CHAP採用三向交握(3-way handshake),當PPP連線建立階段完成時,Client端就會送出Challenge封包給遠端設備,接著遠端設備用One way hash函數的方式,根據傳送來的Challenge值和密碼計算出一個特定的值,後將這值傳回給Client端。Client端比對自己算出來的值,相同表認證已通過,否則會立刻中斷目前這個PPP連線。

<PPP-PAP單向驗證>

Router-1(config)#int serial 1/0

Router-1(config-if)#clock rate 1000000

Router-1(config-if)#encapsulation ppp (變更PPP封裝)

Router-1(config-if)#ppp authentication pap (PAP驗證)

Router-1(config-if)#exit

Router-1(config)#username user1 password pass1 (設定Server端要驗證的帳密)

Router-2(config)#int se 1/0

Router-2(config-if)#encapsulation ppp

Router-2(config-if)#ppp ?

authentication Set PPP link authentication method

pap Set PAP authentication parameters

Router-2(config-if)#ppp pap sent-username user1 password pass1 (要驗證的帳密)

Router-2(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to up

<PPP-PAP雙向驗證>

Router-1(config)#int serial 1/0

Router-1(config-if)#clock rate 1000000

Router-1(config-if)#encapsulation ppp (變更PPP封裝)

Router-1(config-if)#ppp authentication pap (PAP驗證)

Router-1(config-if)#exit

Router-1(config)#username user1 password pass1 (驗證的帳密)

Router-2(config-if)#ppp pap sent-username user2 password pass2 (要驗證的帳密)

Router-2(config)#int se 1/0

Router-2(config-if)#encapsulation ppp (變更PPP封裝)

Router-2(config-if)#ppp authentication pap (PAP驗證)

Router-2(config-if)#exit

Router-2(config)#username user2 password pass2 (驗證的帳密)

Router-2(config-if)#ppp ?

authentication Set PPP link authentication method

pap Set PAP authentication parameters

Router-2(config-if)#ppp pap sent-username user1 password pass1 (要驗證的帳密)

Router-2(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to up

<PPP-CHAP單向驗證>(目前Packet Tracer v5.3.2.0027無法實作CHAP驗證)

Router-1(config-if)#encapsulation ppp (啟用PPP封裝)

Router-1(config-if)#exit

Router-1(config)#username user1 password pass1 (建立帳號、密碼)

Router-2(config)#int serial 1/0

Router-2(config-if)#no sh

Router-2(config-if)#encapsulation ppp (啟用PPP封裝)

Router-2(config-if)#ppp chap hostname user1 (傳送PPP-CHAP帳號)

Router-2(config-if)#ppp chap password pass1

<PPP-CHAP雙向驗證>(目前Packet Tracer v5.3.2.0027無法實作CHAP驗證)

PPP-CHAP雙向驗證,Username要設定為對方的Hostname,且兩端的密碼要設為相同。

Router-1(config)#int serial 1/0

Router-1(config-if)#no sh

Router-1(config-if)#encapsulation ppp

Router-1(config-if)#ppp authentication chap

Router-1(config-if)#exit

Router-1(config)#username Router-2 password ABC

Router-1(config-if)#ppp chap hostname Router-1 (傳送PPP-CHAP帳號)

Router-1(config-if)#ppp chap password ABC (傳送PPP-CHAP密碼)

Router-2(config)#int serial 1/0

Router-2(config-if)#encapsulation ppp

Router-2(config-if)#ppp authentication chap

Router-2(config-if)#no sh

Router-2(config-if)#exit

Router-2(config)#username Router-1 password ABC

Router-2(config-if)#ppp chap hostname Router-2 (傳送PPP-CHAP帳號)

Router-2(config-if)#ppp chap password ABC (傳送PPP-CHAP密碼)

Frame Relay訊框中繼

Local Access Rate區域專線存取速度

Frame Relay的實體線路架構,由各區域辦公室,申請區域專線連接到當地ISP最近的機房,這條區域專線的速度就是Local Access Rate,也就是該線路能夠乘載的最高頻寬。

CIR(Committed Information Rate)保證資料傳輸速率

CIR是ISP業者保證可以傳送的速度。

Frame Relay的封裝

1.Frame Relay Cisco:Cisco專屬協定。

2.Frame Relay IEFT:標準協定。

Virtual Circuit(虛擬電路)

1.固接式(PVC)

2.交換式(SVC):當有資料要傳遞時才建立,傳遞完成後就中斷。

DLCI(Data Link Connection Identifier)資料連結連線識別碼

建立PVC時,使用DLCI來識別連接點,DLCI由ISP業者提供。

LMI(Local Manager Interface)區域管理介面

Router到所連接Frame Relay交換機之間所用的訊號標準,Router可藉由LMI得知整個線路狀況。

格式:(由ISP業者決定)

1.Cisco

2.ANSI

3.Q.933A

Inverse ARP

建立PVC時,可以手動指定DLCI與IP對應關係,也可以使用Inverse ARP讓Router自動搜尋PVC另一端的設備位置。

FECN(Forward Explicit Congestion Notification)

FECN是Frame Relay封包表頭內的一個位元。當Router(DTE)發送Frame Relay封包出去時,如果網路發生雍塞,Frame Relay交換機(DCE)就會把FECN的值設成1。當目的端設備看到這個FECN的值是1時,就知道網路雍塞狀況。Router(DTE)設備就可以針對網路雍塞狀況做出處置動作(如降低傳送速率)。

BECN(Backward Explicit Congestion Notification)

BECN也是Frame Relay封包表頭內的一個位元。當Frame Relay交換機(DCE)以反方向發送回給Router(DTE),而FECN的值為1的時候,Frame Relay交換機(DCE)就會把BECN的值也設成1,來告訴來源端的DTE設備,Frame Relay發生壅塞的狀況,來源端的Router(DTE)設備就會針對網路雍塞做出處置裝置。

<點對點Frame Relay設定>

Router-2(config)#int serial 1/0

Router-2(config-if)#ip address 10.1.1.2 255.255.255.0

Router-2(config-if)#encapsulation frame-relay

Router-2(config-if)#frame-relay lmi-type cisco

Router-2(config-if)#frame-relay interface-dlci 200

Router-2(config-if)#frame-relay map ip 10.1.1.1 200 (告知DLCI 200可以通到10.1.1.1)

Router-2(config-if)#no sh

Router-1#sh run

Building configuration...

!

interface Serial1/0

ip address 10.1.1.1 255.255.255.0

encapsulation frame-relay

frame-relay map ip 10.1.1.2 100

frame-relay interface-dlci 100

Router-1#sh interfaces serial 1/0

Serial1/0 is up, line protocol is up (connected)

Hardware is HD64570

Internet address is 10.1.1.1/24

MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation Frame Relay, loopback not set, keepalive set (10 sec)

LMI enq sent 110, LMI stat recvd 109, LMI upd recvd 0, DTE LMI up

LMI enq recvd 0, LMI stat sent 0, LMI upd sent 0

LMI DLCI 1023 LMI type is CISCO frame relay DTE

Broadcast queue 0/64, broadcasts sent/dropped 0/0, interface broadcasts 0

Last input never, output never, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0 (size/max/drops); Total output drops: 0

Queueing strategy: weighted fair

<點對點Frame Relay設定-IETF封裝>

1.Encapsulation:IETF

2.LMI:Q933a

3.Router-1 DLCI=110

4.Router-2 DLCI=210

Router-1(config)#int serial 1/0

Router-1(config-if)#ip address 10.1.1.1 255.255.255.0

Router-1(config-if)#encapsulation frame-relay ietf

Router-1(config-if)#frame-relay lmi-type q933a

Router-1(config-if)#frame-relay interface-dlci 110

Router-1(config-if)#frame-relay map ip 10.1.1.2 110

Router-1(config-if)#no sh

Router-2(config)#int serial 1/0

Router-2(config-if)#ip address 10.1.1.2 255.255.255.0

Router-2(config-if)#encapsulation frame-relay ietf

Router-2(config-if)#frame-relay lmi-type q933a

Router-2(config-if)#frame-relay interface-dlci 210

Router-2(config-if)#frame-relay map ip 10.1.1.1 210

Router-2(config-if)#no sh

<多點Frame Relay連線>(點對點模式)

可以在一個實體介面中,建立出多個虛擬子介面,給予不同的IP與不同的相關設定。

用子介面建立Frame Relay連線有兩種模式,一種是Point to Point(點對點模式),另一種是MultiPoint(多點模式)。實體介面只設定封裝協定,不指定IP。

Router-1

S 1/0.130 10.1.1.1 130

S 1/0.120 10.1.2.1 120

Router-2

S 1/0.210 10.1.2.2 210

S 1/0.230 10.1.3.1 230

Router-3

S 1/0.310 10.1.1.2 310

S 1/0.320 10.1.3.2 320

Router-1(config)#int serial 1/0

Router-1(config-if)#encapsulation frame-relay

Router-1(config-if)#no sh

Router-1(config-if)#exit

Router-1(config)#int serial 1/0.120 point-to-point

Router-1(config-subif)#ip address 10.1.2.1 255.255.255.0

Router-1(config-subif)#frame-relay interface-dlci 120

Router-1(config-subif)#exit

Router-1(config)#int serial 1/0.130 point-to-point

Router-1(config-subif)#ip address 10.1.1.1 255.255.255.0

Router-1(config-subif)#frame-relay interface-dlci 130

Router-1(config)#do sh run

Building configuration...

!

!

interface Serial1/0

no ip address

encapsulation frame-relay

!

interface Serial1/0.120 point-to-point

ip address 10.1.2.1 255.255.255.0

frame-relay interface-dlci 120

!

interface Serial1/0.130 point-to-point

ip address 10.1.1.1 255.255.255.0

frame-relay interface-dlci 130

!

Router-1(config)#router rip (設定路由)

Router-1(config-router)#network 10.0.0.0

同方式,設定Router-2、Router-3

<多點Frame Relay連線>(多點模式)

Router(config)#int serial 1/0

Router(config-if)#encapsulation frame-relay

Router(config-if)#no sh

Router(config-if)#exit

Router(config)#int serial 1/0.2 multipoint

Router(config-subif)#ip address 10.1.1.1 255.255.255.0

Router(config-subif)#frame-relay map ip 10.1.1.3 130

Router(config-subif)#frame-relay map ip 10.1.1.2 120

Router(config-subif)#frame-relay interface-dlci 120

Router(config-subif)#frame-relay interface-dlci 130

Router(config-subif)#do sh run

Building configuration...

Current configuration : 891 bytes

!

!

interface Serial1/0

no ip address

encapsulation frame-relay

!

interface Serial1/0.2 multipoint

ip address 10.1.1.1 255.255.255.0

frame-relay map ip 10.1.1.3 130

frame-relay map ip 10.1.1.2 120

frame-relay interface-dlci 120

frame-relay interface-dlci 130

!

同方式設定,Router-2、Router-3

Frame Relay檢修指令

1.Sh Frame-Relay LMI:檢視Router介面與Frame Relay交換機LMI封裝協定與流量統計數據。

Router#sh frame-relay lmi

LMI Statistics for interface Serial1/0 (Frame Relay DTE) LMI TYPE = CISCO

Invalid Unnumbered info 0 Invalid Prot Disc 0

Invalid dummy Call Ref 0 Invalid Msg Type 0

Invalid Status Message 0 Invalid Lock Shift 0

Invalid Information ID 0 Invalid Report IE Len 0

Invalid Report Request 0 Invalid Keep IE Len 0

Num Status Enq. Sent 169 Num Status msgs Rcvd 168

Num Update Status Rcvd 0 Num Status Timeouts 16

LMI Statistics for interface Serial1/0.2 (Frame Relay DTE) LMI TYPE = CISCO

Invalid Unnumbered info 0 Invalid Prot Disc 0

Invalid dummy Call Ref 0 Invalid Msg Type 0

Invalid Status Message 0 Invalid Lock Shift 0

Invalid Information ID 0 Invalid Report IE Len 0

Invalid Report Request 0 Invalid Keep IE Len 0

Num Status Enq. Sent 0 Num Status msgs Rcvd 0

Num Update Status Rcvd 0 Num Status Timeouts 16

2.Sh Frame-Relay PVC:檢視PVC與DLCI編碼,每條PVC的連線流量統計數據。

Router#sh frame-relay pvc

PVC Statistics for interface Serial1/0 (Frame Relay DTE)

DLCI = 120, DLCI USAGE = LOCAL, PVC STATUS = ACTIVE, INTERFACE = Serial1/0.2

input pkts 14055 output pkts 32795 in bytes 1096228

out bytes 6216155 dropped pkts 0 in FECN pkts 0

in BECN pkts 0 out FECN pkts 0 out BECN pkts 0

in DE pkts 0 out DE pkts 0

out bcast pkts 32795 out bcast bytes 6216155

DLCI = 130, DLCI USAGE = LOCAL, PVC STATUS = ACTIVE, INTERFACE = Serial1/0.2

input pkts 14055 output pkts 32795 in bytes 1096228

out bytes 6216155 dropped pkts 0 in FECN pkts 0

in BECN pkts 0 out FECN pkts 0 out BECN pkts 0

in DE pkts 0 out DE pkts 0

out bcast pkts 32795 out bcast bytes 6216155

3.Sh Frame-Relay MAP:檢視IP與DLCI編碼的對應關係。

Router#sh frame-relay map

Serial1/0.2 (up): ip 10.1.1.3 dlci 130, static, CISCO, status defined, active

Serial1/0.2 (up): ip 10.1.1.2 dlci 120, static, CISCO, status defined, active

4.Debug Frame-Relay LMI:可檢視Router介面與ISP Frame Relay交換機的溝通訊息,協助我們觀察Router與交換機是否正確地交換LMI資訊。

Router#no debug frame-relay lmi

Frame Relay LMI debugging is off

Displaying all Frame Relay LMI data

Router#debug frame-relay lmi

Frame Relay LMI debugging is on

Displaying all Frame Relay LMI data

Serial1/0(out): StEnq, myseq 1, yourseen 0, DTE up

datagramstart = 0xE7829994, datagramsize = 13

FR encap = 0x00010308

00 75 51 01 00 53 02 01 00

Serial1/0(in): Status, myseq 1, pak size 21

nRT IE 1, length 1, type 0

nKA IE 3, length 2, yourseq 1 , myseq 1

nPVC IE 0x7 , length 0x6 , dlci 120, status 0x0 , bw 0

補充

PAP(Password Autherntication Protocol)密碼驗證協定

1.Lease Line(專線):承租專線,費用高,穩定性佳,獨立使用,不與他人共享,安全性高。

2.Circuit Switch(電路交換):臨時性專線,如電話撥接或ISDN。傳輸延遲較小,不會發生線路衝突,可靠性和即時回應能力都很優異,缺點是需要花費一段時間建立線路。

3.Packet Switch(分封交換):ATM、Frame Relay。

DTE與DCE

DTE(Data Terminal Equipment)

將本地端的資料轉換成適合傳輸用的資料類型(或稱為資料封裝)。

DCE(Data Communication Equipment)

將DTE封裝後的資料,轉換成合適在線路上傳輸的訊號,再傳送出去。

電腦透過本地端的DTE+DCE做轉換後,才能將資料轉換成類比訊號從電話線(傳輸媒介)傳出去。

DTE與DCE之間的溝通必須有同步時脈,由DCE(sync clock)與DTE同步。

資料的封裝

Cisco Router的Serial Interface

1.HDLC (High-level Data Link Control)

2.PPP (Point to Pont Protocol)

3.Frame-Relay

Lease Line(專線):HDLC、PPP

Circuit Switch(撥接或ISDN):HDLC、PPP

Packet Switch(Frame Relay或ATM):HDLC、Frame Relay

HDLC協定

Cisco Serial介面的預設封裝,適用於點對點協定。是專屬協定非標準協定,不支援認證。

Router-1(config)#int s1/0

Router-1(config-if)#encapsulation hdlc

Router-1(config-if)#clock rate 500000

Router-1(config-if)#no sh

Router-2(config)#int s1/0

Router-2(config-if)#encapsulation hdlc

Router-2(config-if)#no sh

Router-1#sh int serial 1/0

Serial1/0 is up, line protocol is up (connected)

Hardware is HD64570

Internet address is 10.1.1.1/24

MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation HDLC, loopback not set, keepalive set (10 sec)

Last input never, output never, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0 (size/max/drops); Total output drops: 0

Queueing strategy: weighted fair

Output queue: 0/1000/64/0 (size/max total/threshold/drops)

Conversations 0/0/256 (active/max active/max total)

Reserved Conversations 0/0 (allocated/max allocated)

Available Bandwidth 96 kilobits/sec

5 minute input rate 15 bits/sec, 0 packets/sec

5 minute output rate 13 bits/sec, 0 packets/sec

26 packets input, 1732 bytes, 0 no buffer

Received 20 broadcasts, 0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

26 packets output, 1732 bytes, 0 underruns

0 output errors, 0 collisions, 3 interface resets

0 output buffer failures, 0 output buffers swapped out

0 carrier transitions

DCD=up DSR=up DTR=up RTS=up CTS=up

PPP協定

是種標準協定,除了可以用在專線,還可以用在撥接或是ISDN線路上,支援認證,動態定址(DHCP),回Call(Call Back),像ADSL,就採用PPP封裝協定。

PPP的驗證方式

1.PAP(Password Authentication Protocol)

PAP驗證是一種雙向交握(Two way handshake)協定,一旦建立網路連線後,驗證程序就停止。

分單向驗證與雙向驗證

a.單向驗證:Server端,建立一組帳密,Client端送出同一組帳密像Server端來驗證。

b.雙向驗證:A、B端同時各設定帳號密碼,A送出帳密給B驗證,B送出帳密給A驗證,通過後即可建立連線。

2.CHAP(Challenge Handshake Authentication Protocol)

CHAP採用三向交握(3-way handshake),當PPP連線建立階段完成時,Client端就會送出Challenge封包給遠端設備,接著遠端設備用One way hash函數的方式,根據傳送來的Challenge值和密碼計算出一個特定的值,後將這值傳回給Client端。Client端比對自己算出來的值,相同表認證已通過,否則會立刻中斷目前這個PPP連線。

<PPP-PAP單向驗證>

Router-1(config)#int serial 1/0

Router-1(config-if)#clock rate 1000000

Router-1(config-if)#encapsulation ppp (變更PPP封裝)

Router-1(config-if)#ppp authentication pap (PAP驗證)

Router-1(config-if)#exit

Router-1(config)#username user1 password pass1 (設定Server端要驗證的帳密)

Router-2(config)#int se 1/0

Router-2(config-if)#encapsulation ppp

Router-2(config-if)#ppp ?

authentication Set PPP link authentication method

pap Set PAP authentication parameters

Router-2(config-if)#ppp pap sent-username user1 password pass1 (要驗證的帳密)

Router-2(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to up

<PPP-PAP雙向驗證>

Router-1(config)#int serial 1/0

Router-1(config-if)#clock rate 1000000

Router-1(config-if)#encapsulation ppp (變更PPP封裝)

Router-1(config-if)#ppp authentication pap (PAP驗證)

Router-1(config-if)#exit

Router-1(config)#username user1 password pass1 (驗證的帳密)

Router-2(config-if)#ppp pap sent-username user2 password pass2 (要驗證的帳密)

Router-2(config)#int se 1/0

Router-2(config-if)#encapsulation ppp (變更PPP封裝)

Router-2(config-if)#ppp authentication pap (PAP驗證)

Router-2(config-if)#exit

Router-2(config)#username user2 password pass2 (驗證的帳密)

Router-2(config-if)#ppp ?

authentication Set PPP link authentication method

pap Set PAP authentication parameters

Router-2(config-if)#ppp pap sent-username user1 password pass1 (要驗證的帳密)

Router-2(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to up

<PPP-CHAP單向驗證>(目前Packet Tracer v5.3.2.0027無法實作CHAP驗證)

Router-1(config)#int serial 1/0

Router-1(config-if)#clock rate 1000000

Router-1(config-if)#no sh

Router-1(config-if)#encapsulation ppp (啟用PPP封裝)

Router-1(config-if)#ppp authentication chap (啟用CHAP驗證)

Router-1(config-if)#exit

Router-1(config)#username user1 password pass1 (建立帳號、密碼)

Router-2(config)#int serial 1/0

Router-2(config-if)#no sh

Router-2(config-if)#encapsulation ppp (啟用PPP封裝)

Router-2(config-if)#ppp chap hostname user1 (傳送PPP-CHAP帳號)

Router-2(config-if)#ppp chap password pass1

(傳送PPP-CHAP密碼)

<PPP-CHAP雙向驗證>(目前Packet Tracer v5.3.2.0027無法實作CHAP驗證)

PPP-CHAP雙向驗證,Username要設定為對方的Hostname,且兩端的密碼要設為相同。

Router-1(config)#int serial 1/0

Router-1(config-if)#no sh

Router-1(config-if)#encapsulation ppp

Router-1(config-if)#ppp authentication chap

Router-1(config-if)#exit

Router-1(config)#username Router-2 password ABC

Router-1(config-if)#ppp chap hostname Router-1 (傳送PPP-CHAP帳號)

Router-1(config-if)#ppp chap password ABC (傳送PPP-CHAP密碼)

Router-2(config)#int serial 1/0

Router-2(config-if)#encapsulation ppp

Router-2(config-if)#ppp authentication chap

Router-2(config-if)#no sh

Router-2(config-if)#exit

Router-2(config)#username Router-1 password ABC

Router-2(config-if)#ppp chap hostname Router-2 (傳送PPP-CHAP帳號)

Router-2(config-if)#ppp chap password ABC (傳送PPP-CHAP密碼)

Frame Relay訊框中繼

Local Access Rate區域專線存取速度

Frame Relay的實體線路架構,由各區域辦公室,申請區域專線連接到當地ISP最近的機房,這條區域專線的速度就是Local Access Rate,也就是該線路能夠乘載的最高頻寬。

CIR(Committed Information Rate)保證資料傳輸速率

CIR是ISP業者保證可以傳送的速度。

Frame Relay的封裝

1.Frame Relay Cisco:Cisco專屬協定。

2.Frame Relay IEFT:標準協定。

Virtual Circuit(虛擬電路)

1.固接式(PVC)

2.交換式(SVC):當有資料要傳遞時才建立,傳遞完成後就中斷。

DLCI(Data Link Connection Identifier)資料連結連線識別碼

建立PVC時,使用DLCI來識別連接點,DLCI由ISP業者提供。

LMI(Local Manager Interface)區域管理介面

Router到所連接Frame Relay交換機之間所用的訊號標準,Router可藉由LMI得知整個線路狀況。

格式:(由ISP業者決定)

1.Cisco

2.ANSI

3.Q.933A

Inverse ARP

建立PVC時,可以手動指定DLCI與IP對應關係,也可以使用Inverse ARP讓Router自動搜尋PVC另一端的設備位置。

FECN(Forward Explicit Congestion Notification)

FECN是Frame Relay封包表頭內的一個位元。當Router(DTE)發送Frame Relay封包出去時,如果網路發生雍塞,Frame Relay交換機(DCE)就會把FECN的值設成1。當目的端設備看到這個FECN的值是1時,就知道網路雍塞狀況。Router(DTE)設備就可以針對網路雍塞狀況做出處置動作(如降低傳送速率)。

BECN(Backward Explicit Congestion Notification)

BECN也是Frame Relay封包表頭內的一個位元。當Frame Relay交換機(DCE)以反方向發送回給Router(DTE),而FECN的值為1的時候,Frame Relay交換機(DCE)就會把BECN的值也設成1,來告訴來源端的DTE設備,Frame Relay發生壅塞的狀況,來源端的Router(DTE)設備就會針對網路雍塞做出處置裝置。

<點對點Frame Relay設定>

1.LMI使用Cisco格式

2.Router-1的DLCI=100

3.Router-2的DLCI=200

Router-1(config)#int serial 1/0

Router-1(config-if)#ip address 10.1.1.1 255.255.255.0

Router-1(config-if)#encapsulation frame-relay ?

ietf Use RFC1490/RFC2427 encapsulation

<cr>

Router-1(config-if)#encapsulation frame-relay (即為Frame Relay Cisco封裝)

Router-1(config-if)#frame-relay ?

interface-dlci Define a DLCI on an interface/subinterface

lmi-type Use CISCO-ANSI-CCITT type LMI

map Map a protocol address to a DLCI address

Router-1(config-if)#frame-relay lmi-type ?

ansi

cisco

q933a

Router-1(config-if)#frame-relay lmi-type cisco

Router-1(config-if)#frame-relay interface-dlci ?

<16-1007> Define a switched or locally terminated DLCI

Router-1(config-if)#frame-relay interface-dlci 100

Router-1(config-if)#frame-relay map ip 10.1.1.2 ?

<16-1007> DLCI

Router-1(config-if)#frame-relay map ip 10.1.1.2 100 (告知DLCI 100可以通到10.1.1.2)

Router-1(config-if)#no sh

Router-2(config)#int serial 1/0

Router-2(config-if)#ip address 10.1.1.2 255.255.255.0

Router-2(config-if)#encapsulation frame-relay

Router-2(config-if)#frame-relay lmi-type cisco

Router-2(config-if)#frame-relay interface-dlci 200

Router-2(config-if)#frame-relay map ip 10.1.1.1 200 (告知DLCI 200可以通到10.1.1.1)

Router-2(config-if)#no sh

Router-1#sh run

Building configuration...

!

interface Serial1/0

ip address 10.1.1.1 255.255.255.0

encapsulation frame-relay

frame-relay map ip 10.1.1.2 100

frame-relay interface-dlci 100

Router-1#sh interfaces serial 1/0

Serial1/0 is up, line protocol is up (connected)

Hardware is HD64570

Internet address is 10.1.1.1/24

MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation Frame Relay, loopback not set, keepalive set (10 sec)

LMI enq sent 110, LMI stat recvd 109, LMI upd recvd 0, DTE LMI up

LMI enq recvd 0, LMI stat sent 0, LMI upd sent 0

LMI DLCI 1023 LMI type is CISCO frame relay DTE

Broadcast queue 0/64, broadcasts sent/dropped 0/0, interface broadcasts 0

Last input never, output never, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0 (size/max/drops); Total output drops: 0

Queueing strategy: weighted fair

<點對點Frame Relay設定-IETF封裝>

1.Encapsulation:IETF

2.LMI:Q933a

3.Router-1 DLCI=110

4.Router-2 DLCI=210

Router-1(config)#int serial 1/0

Router-1(config-if)#ip address 10.1.1.1 255.255.255.0

Router-1(config-if)#encapsulation frame-relay ietf

Router-1(config-if)#frame-relay lmi-type q933a

Router-1(config-if)#frame-relay interface-dlci 110

Router-1(config-if)#frame-relay map ip 10.1.1.2 110

Router-1(config-if)#no sh

Router-2(config)#int serial 1/0

Router-2(config-if)#ip address 10.1.1.2 255.255.255.0

Router-2(config-if)#encapsulation frame-relay ietf

Router-2(config-if)#frame-relay lmi-type q933a

Router-2(config-if)#frame-relay interface-dlci 210

Router-2(config-if)#frame-relay map ip 10.1.1.1 210

Router-2(config-if)#no sh

<多點Frame Relay連線>(點對點模式)

可以在一個實體介面中,建立出多個虛擬子介面,給予不同的IP與不同的相關設定。

用子介面建立Frame Relay連線有兩種模式,一種是Point to Point(點對點模式),另一種是MultiPoint(多點模式)。實體介面只設定封裝協定,不指定IP。

Router-1

S 1/0.130 10.1.1.1 130

S 1/0.120 10.1.2.1 120

Router-2

S 1/0.210 10.1.2.2 210

S 1/0.230 10.1.3.1 230

Router-3

S 1/0.310 10.1.1.2 310

S 1/0.320 10.1.3.2 320

Router-1(config)#int serial 1/0

Router-1(config-if)#encapsulation frame-relay

Router-1(config-if)#no sh

Router-1(config-if)#exit

Router-1(config)#int serial 1/0.120 point-to-point

Router-1(config-subif)#ip address 10.1.2.1 255.255.255.0

Router-1(config-subif)#frame-relay interface-dlci 120

Router-1(config-subif)#exit

Router-1(config)#int serial 1/0.130 point-to-point

Router-1(config-subif)#ip address 10.1.1.1 255.255.255.0

Router-1(config-subif)#frame-relay interface-dlci 130

Router-1(config)#do sh run

Building configuration...

!

!

interface Serial1/0

no ip address

encapsulation frame-relay

!

interface Serial1/0.120 point-to-point

ip address 10.1.2.1 255.255.255.0

frame-relay interface-dlci 120

!

interface Serial1/0.130 point-to-point

ip address 10.1.1.1 255.255.255.0

frame-relay interface-dlci 130

!

Router-1(config)#router rip (設定路由)

Router-1(config-router)#network 10.0.0.0

同方式,設定Router-2、Router-3

<多點Frame Relay連線>(多點模式)

Router(config)#int serial 1/0

Router(config-if)#encapsulation frame-relay

Router(config-if)#no sh

Router(config-if)#exit

Router(config)#int serial 1/0.2 multipoint

Router(config-subif)#ip address 10.1.1.1 255.255.255.0

Router(config-subif)#frame-relay map ip 10.1.1.3 130

Router(config-subif)#frame-relay map ip 10.1.1.2 120

Router(config-subif)#frame-relay interface-dlci 120

Router(config-subif)#frame-relay interface-dlci 130

Router(config-subif)#do sh run

Building configuration...

Current configuration : 891 bytes

!

!

interface Serial1/0

no ip address

encapsulation frame-relay

!

interface Serial1/0.2 multipoint

ip address 10.1.1.1 255.255.255.0

frame-relay map ip 10.1.1.3 130

frame-relay map ip 10.1.1.2 120

frame-relay interface-dlci 120

frame-relay interface-dlci 130

!

同方式設定,Router-2、Router-3

Frame Relay檢修指令

1.Sh Frame-Relay LMI:檢視Router介面與Frame Relay交換機LMI封裝協定與流量統計數據。

Router#sh frame-relay lmi

LMI Statistics for interface Serial1/0 (Frame Relay DTE) LMI TYPE = CISCO

Invalid Unnumbered info 0 Invalid Prot Disc 0

Invalid dummy Call Ref 0 Invalid Msg Type 0

Invalid Status Message 0 Invalid Lock Shift 0

Invalid Information ID 0 Invalid Report IE Len 0

Invalid Report Request 0 Invalid Keep IE Len 0

Num Status Enq. Sent 169 Num Status msgs Rcvd 168

Num Update Status Rcvd 0 Num Status Timeouts 16

LMI Statistics for interface Serial1/0.2 (Frame Relay DTE) LMI TYPE = CISCO

Invalid Unnumbered info 0 Invalid Prot Disc 0

Invalid dummy Call Ref 0 Invalid Msg Type 0

Invalid Status Message 0 Invalid Lock Shift 0

Invalid Information ID 0 Invalid Report IE Len 0

Invalid Report Request 0 Invalid Keep IE Len 0

Num Status Enq. Sent 0 Num Status msgs Rcvd 0

Num Update Status Rcvd 0 Num Status Timeouts 16

2.Sh Frame-Relay PVC:檢視PVC與DLCI編碼,每條PVC的連線流量統計數據。

Router#sh frame-relay pvc

PVC Statistics for interface Serial1/0 (Frame Relay DTE)

DLCI = 120, DLCI USAGE = LOCAL, PVC STATUS = ACTIVE, INTERFACE = Serial1/0.2

input pkts 14055 output pkts 32795 in bytes 1096228

out bytes 6216155 dropped pkts 0 in FECN pkts 0

in BECN pkts 0 out FECN pkts 0 out BECN pkts 0

in DE pkts 0 out DE pkts 0

out bcast pkts 32795 out bcast bytes 6216155

DLCI = 130, DLCI USAGE = LOCAL, PVC STATUS = ACTIVE, INTERFACE = Serial1/0.2

input pkts 14055 output pkts 32795 in bytes 1096228

out bytes 6216155 dropped pkts 0 in FECN pkts 0

in BECN pkts 0 out FECN pkts 0 out BECN pkts 0

in DE pkts 0 out DE pkts 0

out bcast pkts 32795 out bcast bytes 6216155

3.Sh Frame-Relay MAP:檢視IP與DLCI編碼的對應關係。

Router#sh frame-relay map

Serial1/0.2 (up): ip 10.1.1.3 dlci 130, static, CISCO, status defined, active

Serial1/0.2 (up): ip 10.1.1.2 dlci 120, static, CISCO, status defined, active

4.Debug Frame-Relay LMI:可檢視Router介面與ISP Frame Relay交換機的溝通訊息,協助我們觀察Router與交換機是否正確地交換LMI資訊。

Router#no debug frame-relay lmi

Frame Relay LMI debugging is off

Displaying all Frame Relay LMI data

Router#debug frame-relay lmi

Frame Relay LMI debugging is on

Displaying all Frame Relay LMI data

Serial1/0(out): StEnq, myseq 1, yourseen 0, DTE up

datagramstart = 0xE7829994, datagramsize = 13

FR encap = 0x00010308

00 75 51 01 00 53 02 01 00

Serial1/0(in): Status, myseq 1, pak size 21

nRT IE 1, length 1, type 0

nKA IE 3, length 2, yourseq 1 , myseq 1

nPVC IE 0x7 , length 0x6 , dlci 120, status 0x0 , bw 0

補充

PAP(Password Autherntication Protocol)密碼驗證協定

1. 使用者與認證方進行連結(PPP連接).

2. 使用者送出帳號與密碼提供系統進行身分的認證.(PAP認證)

3. 系統取得帳號與密碼並進行驗證是否正確.

4. 驗證完畢,進行Internet連線或中斷連接.

CHAP(Challenge-Handshake Authentication Protocol)查問交握(挑戰式的互握)驗證協定

1. 在連結建立階段完成之後,認證方送出Challenge(口令)信號給peer.

2. Peer用One-Way Hash函數計算出來一個值,並將值回應回去.

3. 認證方用自己所算出的值來和Peer回應的值來核對.

4. 假如資料是吻合,則Accept.反之則否,Reject.

PAP 與 CHAP的比較

PAP在Peer與Authenticator的認證作業中,提供的簡易的認證協議,這會在傳輸中暴露帳號與密碼

, 這並不符合今日網路使用上的安全連線需求

, 這容易導致使用者的帳戶資料與密碼外洩或招到第三者的惡意盜取。然而

, CHAP使用了加密的機制來進行,密碼不會出現在傳輸的過程中

, 縱使擷取封包可取得帳號

, MD5的加密仍提供了一道安全鎖

, 使CHAP在Peer與Authenticator雙方的另一個比較有安全保障的選項。

CCNA學習筆記(七)

IPv6

3.4*10^38 個IP

優點:強調隨插即用、具備可移動性、安全性,routing效率提升。

以Anycast與Multicast,取代IPv4的Broadcast。

IPv6位址表示法

000A:3600:0000:0000:74e5:0bff:fe3c:8899/64

首碼(Perfix) 介面ID 首碼長度

可區分為兩大部分:首碼(Perfix)+介面ID

Perfix:長度大概由3~64bit,/XX就可知道該位址長度為多少bit。

介面長度ID:128減去perfix長度。

EUI-64位址表示法

從Router取的64bits的首碼,再利用本身MAC Address(48bits)中間再插入FFFE(16bits)。

IPv6 Routing

RIPng

功能與RIP或RIP2大致相同,只是RIP是在Config Mode下設定,RIPng在Interface Mode下設定。

<IPv4>

Router-0(config)#router rip

Router-0(config-router)#network 10.0.0.0

Router-0(config-router)#network 192.168.1.0

<IPv6>

Router-0(config)#ipv6 unicast-routing (必須先開啟IPv6流量轉送功能)

Router-0(config)#int fa0/0

Router-0(config-if)#ipv6 rip ?

WORD User selected string identifying this RIP process (識別標籤,同Router設定為一樣)

Router-0(config-if)#ipv6 rip 200 ?

default-information Configure handling of default route

enable Enable/disable RIP routing

Router-0(config-if)#ipv6 rip 200 enable

Router-0(config-if)#int fa0/1

Router-0(config-if)#ipv6 rip 200 enable

(不用像IPv4設定network)

Router-0#sh ipv6 route

IPv6 Routing Table - 6 entries

Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP

U - Per-user Static route, M - MIPv6

I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary

O - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2

ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

D - EIGRP, EX - EIGRP external

C 2001:1:1:1::/64 [0/0]

via ::, FastEthernet0/0

L 2001:1:1:1::1/128 [0/0]

via ::, FastEthernet0/0

R 2001:2:2:2::/64 [120/2]

via FE80::2E0:F7FF:FE45:BB02, FastEthernet0/1

C 2001:10:10:10::/64 [0/0]

via ::, FastEthernet0/1

L 2001:10:10:10::1/128 [0/0]

via ::, FastEthernet0/1

L FF00::/8 [0/0]

via ::, Null0

EIGRPv6

<IPv4>

Router-0(config)#router eigrp 10

Router-0(config-router)#network 192.168.1.0 255.255.255.0

Router-0(config-router)#network 10.1.1.0 255.255.255.248

<IPv6>

Router-0(config)#ipv6 unicast-routing (啟動IPv6 unicast-routing)

Router-0(config)#ipv6 router eigrp 20 (設定IPv6 EIGRP,AS=20)

Router-0(config-rtr)#no sh (EIGRPv6設定好後還要啟動才會生效)

Router-0(config-rtr)#int fa0/0

Router-0(config-if)#ipv6 eigrp 20

Router-0(config-if)#int fa0/1

Router-0(config-if)#ipv6 eigrp 20

(不用像IPv4設定network)

Router-0#sh run

!

!

ipv6 unicast-routing

!

!

ip name-server 0.0.0.0

!

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

ipv6 address 2001:1:1:1::1/64

ipv6 eigrp 20

!

interface FastEthernet0/1

ip address 10.1.1.1 255.255.255.248

duplex auto

speed auto

ipv6 address 2001:10:10:10::1/64

ipv6 eigrp 20

!

interface Vlan1

no ip address

shutdown

!

router eigrp 10

network 192.168.1.0

network 10.1.1.0 0.0.0.7

auto-summary

!

ipv6 router eigrp 20

no shutdown

!

ip classless

!

Router-0#sh ipv6 route

IPv6 Routing Table - 6 entries

Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP

U - Per-user Static route, M - MIPv6

I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary

O - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2

ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

D - EIGRP, EX - EIGRP external

C 2001:1:1:1::/64 [0/0]

via ::, FastEthernet0/0

L 2001:1:1:1::1/128 [0/0]

via ::, FastEthernet0/0

D 2001:2:2:2::/64 [90/30720]

via FE80::2E0:F7FF:FE45:BB02, FastEthernet0/1

C 2001:10:10:10::/64 [0/0]

via ::, FastEthernet0/1

L 2001:10:10:10::1/128 [0/0]

via ::, FastEthernet0/1

L FF00::/8 [0/0]

via ::, Null0

PC>ping 2001:2:2:2::2

Pinging 2001:2:2:2::2 with 32 bytes of data:

Reply from 2001:2:2:2::2: bytes=32 time=30ms TTL=126

Reply from 2001:2:2:2::2: bytes=32 time=19ms TTL=126

Reply from 2001:2:2:2::2: bytes=32 time=100ms TTL=126

Reply from 2001:2:2:2::2: bytes=32 time=22ms TTL=126

OSPFv3

<IPv4>

Router-0(config)#router ospf 10

Router-0(config-router)#network 192.168.1.0 255.255.255.0 area 0

Router-0(config-router)#network 10.1.1.0 255.255.255.248 area 0

<IPv6>

Router-0(config)#ipv6 unicast-routing

Router-0(config)#int fa0/0

Router-0(config-if)#ipv6 ospf 20 area 0

Router-0(config-if)#int fa0/1

Router-0(config-if)#ipv6 ospf 20 area 0

Router-0#sh run

Building configuration...

!

!

ipv6 unicast-routing

!

!

ip name-server 0.0.0.0

!

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

ipv6 address 2001:1:1:1::1/64

ipv6 ospf 20 area 0

!

interface FastEthernet0/1

ip address 10.1.1.1 255.255.255.248

duplex auto

speed auto

ipv6 address 2001:10:10:10::1/64

ipv6 ospf 20 area 0

!

interface Vlan1

no ip address

shutdown

!

router ospf 10

log-adjacency-changes

network 192.168.1.0 0.0.0.255 area 0

network 10.1.1.0 0.0.0.7 area 0

!

ipv6 router ospf 20

log-adjacency-changes

!

Router-0#sh ipv6 rout

IPv6 Routing Table - 6 entries

Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP

U - Per-user Static route, M - MIPv6

I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary

O - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2

ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

D - EIGRP, EX - EIGRP external

C 2001:1:1:1::/64 [0/0]

via ::, FastEthernet0/0

L 2001:1:1:1::1/128 [0/0]

via ::, FastEthernet0/0

O 2001:2:2:2::/64 [110/2]

via FE80::2E0:F7FF:FE45:BB02, FastEthernet0/1

C 2001:10:10:10::/64 [0/0]

via ::, FastEthernet0/1

L 2001:10:10:10::1/128 [0/0]

via ::, FastEthernet0/1

L FF00::/8 [0/0]

via ::, Null0

IPv6轉IPv4通道(IPv6 Over IPv4 Tunnel)

在企業兩端分別架設具有雙重堆疊的Router(IPv4&IPv6),分別幫封包加IPv4標頭與解IPv4標頭,這樣就可以建立出一條穿越IPv4的通道(Tunnel),讓兩端的IPv6封包可以自由地進出。

Router 2

3.4*10^38 個IP

優點:強調隨插即用、具備可移動性、安全性,routing效率提升。

以Anycast與Multicast,取代IPv4的Broadcast。

IPv6位址表示法

000A:3600:0000:0000:74e5:0bff:fe3c:8899/64

首碼(Perfix) 介面ID 首碼長度

可區分為兩大部分:首碼(Perfix)+介面ID

Perfix:長度大概由3~64bit,/XX就可知道該位址長度為多少bit。

介面長度ID:128減去perfix長度。

EUI-64位址表示法

從Router取的64bits的首碼,再利用本身MAC Address(48bits)中間再插入FFFE(16bits)。

IPv6 Routing

RIPng

功能與RIP或RIP2大致相同,只是RIP是在Config Mode下設定,RIPng在Interface Mode下設定。

<IPv4>

Router-0(config)#router rip

Router-0(config-router)#network 10.0.0.0

Router-0(config-router)#network 192.168.1.0

<IPv6>

Router-0(config)#ipv6 unicast-routing (必須先開啟IPv6流量轉送功能)

Router-0(config)#int fa0/0

Router-0(config-if)#ipv6 rip ?

WORD User selected string identifying this RIP process (識別標籤,同Router設定為一樣)

Router-0(config-if)#ipv6 rip 200 ?

default-information Configure handling of default route

enable Enable/disable RIP routing

Router-0(config-if)#ipv6 rip 200 enable

Router-0(config-if)#int fa0/1

Router-0(config-if)#ipv6 rip 200 enable

(不用像IPv4設定network)

Router-0#sh ipv6 route

IPv6 Routing Table - 6 entries

Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP

U - Per-user Static route, M - MIPv6

I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary

O - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2

ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

D - EIGRP, EX - EIGRP external

C 2001:1:1:1::/64 [0/0]

via ::, FastEthernet0/0

L 2001:1:1:1::1/128 [0/0]

via ::, FastEthernet0/0

R 2001:2:2:2::/64 [120/2]

via FE80::2E0:F7FF:FE45:BB02, FastEthernet0/1

C 2001:10:10:10::/64 [0/0]

via ::, FastEthernet0/1

L 2001:10:10:10::1/128 [0/0]

via ::, FastEthernet0/1

L FF00::/8 [0/0]

via ::, Null0

EIGRPv6

<IPv4>

Router-0(config)#router eigrp 10

Router-0(config-router)#network 192.168.1.0 255.255.255.0

Router-0(config-router)#network 10.1.1.0 255.255.255.248

<IPv6>

Router-0(config)#ipv6 unicast-routing (啟動IPv6 unicast-routing)

Router-0(config)#ipv6 router eigrp 20 (設定IPv6 EIGRP,AS=20)

Router-0(config-rtr)#no sh (EIGRPv6設定好後還要啟動才會生效)

Router-0(config-rtr)#int fa0/0

Router-0(config-if)#ipv6 eigrp 20

Router-0(config-if)#int fa0/1

Router-0(config-if)#ipv6 eigrp 20

(不用像IPv4設定network)

Router-0#sh run

!

!

ipv6 unicast-routing

!

!

ip name-server 0.0.0.0

!

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

ipv6 address 2001:1:1:1::1/64

ipv6 eigrp 20

!

interface FastEthernet0/1

ip address 10.1.1.1 255.255.255.248

duplex auto

speed auto

ipv6 address 2001:10:10:10::1/64

ipv6 eigrp 20

!

interface Vlan1

no ip address

shutdown

!

router eigrp 10

network 192.168.1.0

network 10.1.1.0 0.0.0.7

auto-summary

!

ipv6 router eigrp 20

no shutdown

!

ip classless

!

Router-0#sh ipv6 route

IPv6 Routing Table - 6 entries

Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP

U - Per-user Static route, M - MIPv6

I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary

O - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2

ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

D - EIGRP, EX - EIGRP external

C 2001:1:1:1::/64 [0/0]

via ::, FastEthernet0/0

L 2001:1:1:1::1/128 [0/0]

via ::, FastEthernet0/0

D 2001:2:2:2::/64 [90/30720]

via FE80::2E0:F7FF:FE45:BB02, FastEthernet0/1

C 2001:10:10:10::/64 [0/0]

via ::, FastEthernet0/1

L 2001:10:10:10::1/128 [0/0]

via ::, FastEthernet0/1

L FF00::/8 [0/0]

via ::, Null0

PC>ping 2001:2:2:2::2

Pinging 2001:2:2:2::2 with 32 bytes of data:

Reply from 2001:2:2:2::2: bytes=32 time=30ms TTL=126

Reply from 2001:2:2:2::2: bytes=32 time=19ms TTL=126

Reply from 2001:2:2:2::2: bytes=32 time=100ms TTL=126

Reply from 2001:2:2:2::2: bytes=32 time=22ms TTL=126

OSPFv3

<IPv4>

Router-0(config)#router ospf 10

Router-0(config-router)#network 192.168.1.0 255.255.255.0 area 0

Router-0(config-router)#network 10.1.1.0 255.255.255.248 area 0

<IPv6>

Router-0(config)#ipv6 unicast-routing

Router-0(config)#int fa0/0

Router-0(config-if)#ipv6 ospf 20 area 0

Router-0(config-if)#int fa0/1

Router-0(config-if)#ipv6 ospf 20 area 0

Router-0#sh run

Building configuration...

!

!

ipv6 unicast-routing

!

!

ip name-server 0.0.0.0

!

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

ipv6 address 2001:1:1:1::1/64

ipv6 ospf 20 area 0

!

interface FastEthernet0/1

ip address 10.1.1.1 255.255.255.248

duplex auto

speed auto

ipv6 address 2001:10:10:10::1/64

ipv6 ospf 20 area 0

!

interface Vlan1

no ip address

shutdown

!

router ospf 10

log-adjacency-changes

network 192.168.1.0 0.0.0.255 area 0

network 10.1.1.0 0.0.0.7 area 0

!

ipv6 router ospf 20

log-adjacency-changes

!

Router-0#sh ipv6 rout

IPv6 Routing Table - 6 entries

Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP

U - Per-user Static route, M - MIPv6

I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary

O - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2

ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

D - EIGRP, EX - EIGRP external

C 2001:1:1:1::/64 [0/0]

via ::, FastEthernet0/0

L 2001:1:1:1::1/128 [0/0]

via ::, FastEthernet0/0

O 2001:2:2:2::/64 [110/2]

via FE80::2E0:F7FF:FE45:BB02, FastEthernet0/1

C 2001:10:10:10::/64 [0/0]

via ::, FastEthernet0/1

L 2001:10:10:10::1/128 [0/0]

via ::, FastEthernet0/1

L FF00::/8 [0/0]

via ::, Null0

IPv6轉IPv4通道(IPv6 Over IPv4 Tunnel)

在企業兩端分別架設具有雙重堆疊的Router(IPv4&IPv6),分別幫封包加IPv4標頭與解IPv4標頭,這樣就可以建立出一條穿越IPv4的通道(Tunnel),讓兩端的IPv6封包可以自由地進出。

Router 2

tunnel destination 192.34.1.4 tunnel mode ipv6ipRouter 4

tunnel destination 192.23.1.2 tunnel mode ipv6ip

2012年3月10日 星期六

CCNA學習筆記(六)

使用NAT的缺點

1.增加路徑轉換的延遲。

2.失去對IP來源的可追溯性。

3.導致某些應用程式的通訊失敗的問題。

NAT的類型與使用時機

1.靜態NAT

從Local到Global有著一對一的靜態對應關係。

2.動態NAT

內部一群Local IP與一群外部Global IP做非固定的動態隨機對應,多少Local IP就需相同數量的Global IP,如Global IP數量不足,就會有部分電腦沒有IP使用。

3.超載NAT(Overloading),又稱PAT(Port Address Translation)

多個Local IP,對應到一個Global IP+不同的Port Number,讓多台電腦共用一個Public IP連上Internet。

<靜態NAT>

轉換前

Packet Tracer PC Command Line 1.0

PC>telnet 10.1.1.254

Trying 10.1.1.254 ...Open

Router-2>sh users

Line User Host(s) Idle Location

* 67 vty 0 idle 00:00:00 192.168.1.1

Interface User Mode Idle Peer Address

設定

Router-1(config)#ip nat inside source static 192.168.1.1 10.1.1.1

Router-1(config)#ip nat inside source static 192.168.1.2 10.1.1.2

Router-1(config)#ip nat inside source static 192.168.1.3 10.1.1.3

Router-1(config)#int fa0/0

Router-1(config-if)#ip nat inside

Router-1(config-if)#int fa0/1

Router-1(config-if)#ip nat outside

轉換後

PC>telnet 10.1.1.254

Trying 10.1.1.254 ...Open

Router-2>sh users

Line User Host(s) Idle Location

67 vty 0 idle 00:06:33 192.168.1.1

* 68 vty 1 idle 00:00:00 10.1.1.1

Interface User Mode Idle Peer Address

<動態NAT>

Inside Local 192.168.1.1~254

Inside Global 10.1.1.1~3

1.宣告外部IP的範圍,指定一個pool(IP池),ip nat pool+名稱+起始IP+結束IP+netmask。

2.宣告內部IP的範圍,使用ACL,access-list+編號+permit+內部IP範圍(使用wildcard mask)。

3.把設定好的ACL指定到設定好的pool,ip nat inside source list+(ACL編號)+pool+(pool名稱)。

4.最後在宣告Inside介面與Outside介面,ip nat inside,ip nat outside。

設定

Router-1(config)#ip nat pool lobo 10.1.1.1 10.1.1.3 netmask 255.255.255.0

Router-1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 (wildcard mask)

Router-1(config)#ip nat inside source list ?

interface Specify interface for global address

pool Name pool of global addresses

Router-1(config)#ip nat inside source list 1 pool lobo

Router-1(config)#int fa0/0

Router-1(config-if)#ip nat inside

Router-1(config-if)#int fa0/1

Router-1(config-if)#ip nat outside

Router-1#sh run

!

interface FastEthernet0/0

ip address 192.168.1.254 255.255.255.0

ip nat inside

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 10.1.1.253 255.255.255.0

ip nat outside

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

router rip

network 10.0.0.0

network 192.168.1.0

!

ip nat pool lobo 10.1.1.1 10.1.1.3 netmask 255.255.255.0

ip nat inside source list 1 pool lobo

ip classless

!

!

access-list 1 permit 192.168.1.0 0.0.0.255

!

!

結果(使用3台PC,telnet至Router-2)

Router-2#sh users

Line User Host(s) Idle Location

* 0 con 0 idle 00:00:00

67 vty 0 idle 00:00:29 10.1.1.1

68 vty 1 idle 00:00:18 10.1.1.2

69 vty 2 idle 00:00:08 10.1.1.3

Router-1#sh ip nat statistics

Total translations: 3 (0 static, 3 dynamic, 3 extended)

Outside Interfaces: FastEthernet0/1

Inside Interfaces: FastEthernet0/0

Hits: 33 Misses: 49

Expired translations: 0

Dynamic mappings:

-- Inside Source

access-list 1 pool lobo refCount 3

pool lobo: netmask 255.255.255.0

start 10.1.1.1 end 10.1.1.3

type generic, total addresses 3 , allocated 3 (100%), misses 0

Router-1#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 10.1.1.1:1025 192.168.1.1:1025 10.1.1.254:23 10.1.1.254:23

tcp 10.1.1.2:1025 192.168.1.2:1025 10.1.1.254:23 10.1.1.254:23

tcp 10.1.1.3:1025 192.168.1.3:1025 10.1.1.254:23 10.1.1.254:23

<PAT(NAT OverLoad)>

Inside Local 192.168.1.1~254

Inside Global 10.1.1.1

與動態NAT相似,只是pool宣告縮減為單一IP,另外在宣告NAT轉換時,後面加一個overload。

設定

Router-1(config)#ip nat pool robert 10.1.1.1 10.1.1.1 netmask 255.255.255.0

Router-1(config)#access-list 2 permit 192.168.1.0 0.0.0.255

Router-1(config)#ip nat inside source list 2 pool robert overload

Router-1(config)#int fa0/0

Router-1(config-if)#ip nat inside

Router-1(config-if)#int fa0/1

Router-1(config-if)#ip nat outside

Router-1#sh run

Building configuration...

interface FastEthernet0/0

ip address 192.168.1.254 255.255.255.0

ip nat inside

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 10.1.1.253 255.255.255.0

ip nat outside

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

router rip

network 10.0.0.0

network 192.168.1.0

!

ip nat pool robert 10.1.1.1 10.1.1.1 netmask 255.255.255.0

ip nat inside source list 2 pool robert overload

ip classless

!

!

access-list 2 permit 192.168.1.0 0.0.0.255

!

Router-1#sh ip nat statistics

Total translations: 3 (0 static, 3 dynamic, 3 extended)

Outside Interfaces: FastEthernet0/1

Inside Interfaces: FastEthernet0/0

Hits: 29 Misses: 12

Expired translations: 0

Dynamic mappings:

-- Inside Source

access-list 2 pool robert refCount 3

pool robert: netmask 255.255.255.0

start 10.1.1.1 end 10.1.1.1

type generic, total addresses 1 , allocated 1 (100%), misses 0

Router-1#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 10.1.1.1:1025 192.168.1.1:1025 10.1.1.254:23 10.1.1.254:23

tcp 10.1.1.1:1024 192.168.1.2:1025 10.1.1.254:23 10.1.1.254:23

tcp 10.1.1.1:1026 192.168.1.3:1025 10.1.1.254:23 10.1.1.254:23

Router-2#sh users

Line User Host(s) Idle Location

* 0 con 0 idle 00:00:00

67 vty 0 idle 00:00:35 10.1.1.1

68 vty 1 idle 00:00:25 10.1.1.1

69 vty 2 idle 00:00:10 10.1.1.1

1.增加路徑轉換的延遲。

2.失去對IP來源的可追溯性。

3.導致某些應用程式的通訊失敗的問題。

NAT的類型與使用時機

1.靜態NAT

從Local到Global有著一對一的靜態對應關係。

2.動態NAT

內部一群Local IP與一群外部Global IP做非固定的動態隨機對應,多少Local IP就需相同數量的Global IP,如Global IP數量不足,就會有部分電腦沒有IP使用。

3.超載NAT(Overloading),又稱PAT(Port Address Translation)

多個Local IP,對應到一個Global IP+不同的Port Number,讓多台電腦共用一個Public IP連上Internet。

<靜態NAT>

轉換前

Packet Tracer PC Command Line 1.0

PC>telnet 10.1.1.254

Trying 10.1.1.254 ...Open

Router-2>sh users

Line User Host(s) Idle Location

* 67 vty 0 idle 00:00:00 192.168.1.1

Interface User Mode Idle Peer Address

設定

Router-1(config)#ip nat inside source static 192.168.1.1 10.1.1.1

Router-1(config)#ip nat inside source static 192.168.1.2 10.1.1.2

Router-1(config)#ip nat inside source static 192.168.1.3 10.1.1.3

Router-1(config)#int fa0/0

Router-1(config-if)#ip nat inside

Router-1(config-if)#int fa0/1

Router-1(config-if)#ip nat outside

轉換後

PC>telnet 10.1.1.254

Trying 10.1.1.254 ...Open

Router-2>sh users

Line User Host(s) Idle Location

67 vty 0 idle 00:06:33 192.168.1.1

* 68 vty 1 idle 00:00:00 10.1.1.1

Interface User Mode Idle Peer Address

<動態NAT>

Inside Local 192.168.1.1~254

Inside Global 10.1.1.1~3

1.宣告外部IP的範圍,指定一個pool(IP池),ip nat pool+名稱+起始IP+結束IP+netmask。

2.宣告內部IP的範圍,使用ACL,access-list+編號+permit+內部IP範圍(使用wildcard mask)。

3.把設定好的ACL指定到設定好的pool,ip nat inside source list+(ACL編號)+pool+(pool名稱)。

4.最後在宣告Inside介面與Outside介面,ip nat inside,ip nat outside。

設定

Router-1(config)#ip nat pool lobo 10.1.1.1 10.1.1.3 netmask 255.255.255.0

Router-1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 (wildcard mask)

Router-1(config)#ip nat inside source list ?

interface Specify interface for global address

pool Name pool of global addresses

Router-1(config)#ip nat inside source list 1 pool lobo

Router-1(config)#int fa0/0

Router-1(config-if)#ip nat inside

Router-1(config-if)#int fa0/1

Router-1(config-if)#ip nat outside

Router-1#sh run

!

interface FastEthernet0/0

ip address 192.168.1.254 255.255.255.0

ip nat inside

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 10.1.1.253 255.255.255.0

ip nat outside

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

router rip

network 10.0.0.0

network 192.168.1.0

!

ip nat pool lobo 10.1.1.1 10.1.1.3 netmask 255.255.255.0

ip nat inside source list 1 pool lobo

ip classless

!

!

access-list 1 permit 192.168.1.0 0.0.0.255

!

!

結果(使用3台PC,telnet至Router-2)

Router-2#sh users

Line User Host(s) Idle Location

* 0 con 0 idle 00:00:00

67 vty 0 idle 00:00:29 10.1.1.1

68 vty 1 idle 00:00:18 10.1.1.2

69 vty 2 idle 00:00:08 10.1.1.3

Router-1#sh ip nat statistics

Total translations: 3 (0 static, 3 dynamic, 3 extended)

Outside Interfaces: FastEthernet0/1

Inside Interfaces: FastEthernet0/0

Hits: 33 Misses: 49

Expired translations: 0

Dynamic mappings:

-- Inside Source

access-list 1 pool lobo refCount 3

pool lobo: netmask 255.255.255.0

start 10.1.1.1 end 10.1.1.3

type generic, total addresses 3 , allocated 3 (100%), misses 0

Router-1#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 10.1.1.1:1025 192.168.1.1:1025 10.1.1.254:23 10.1.1.254:23

tcp 10.1.1.2:1025 192.168.1.2:1025 10.1.1.254:23 10.1.1.254:23

tcp 10.1.1.3:1025 192.168.1.3:1025 10.1.1.254:23 10.1.1.254:23

<PAT(NAT OverLoad)>

Inside Local 192.168.1.1~254

Inside Global 10.1.1.1

與動態NAT相似,只是pool宣告縮減為單一IP,另外在宣告NAT轉換時,後面加一個overload。

設定

Router-1(config)#ip nat pool robert 10.1.1.1 10.1.1.1 netmask 255.255.255.0

Router-1(config)#access-list 2 permit 192.168.1.0 0.0.0.255

Router-1(config)#ip nat inside source list 2 pool robert overload

Router-1(config)#int fa0/0

Router-1(config-if)#ip nat inside

Router-1(config-if)#int fa0/1

Router-1(config-if)#ip nat outside

Router-1#sh run

Building configuration...

interface FastEthernet0/0

ip address 192.168.1.254 255.255.255.0

ip nat inside

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 10.1.1.253 255.255.255.0

ip nat outside

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

router rip

network 10.0.0.0

network 192.168.1.0

!

ip nat pool robert 10.1.1.1 10.1.1.1 netmask 255.255.255.0

ip nat inside source list 2 pool robert overload

ip classless

!

!

access-list 2 permit 192.168.1.0 0.0.0.255

!

Router-1#sh ip nat statistics

Total translations: 3 (0 static, 3 dynamic, 3 extended)

Outside Interfaces: FastEthernet0/1

Inside Interfaces: FastEthernet0/0

Hits: 29 Misses: 12

Expired translations: 0

Dynamic mappings:

-- Inside Source

access-list 2 pool robert refCount 3

pool robert: netmask 255.255.255.0

start 10.1.1.1 end 10.1.1.1

type generic, total addresses 1 , allocated 1 (100%), misses 0

Router-1#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 10.1.1.1:1025 192.168.1.1:1025 10.1.1.254:23 10.1.1.254:23

tcp 10.1.1.1:1024 192.168.1.2:1025 10.1.1.254:23 10.1.1.254:23

tcp 10.1.1.1:1026 192.168.1.3:1025 10.1.1.254:23 10.1.1.254:23

Router-2#sh users

Line User Host(s) Idle Location

* 0 con 0 idle 00:00:00

67 vty 0 idle 00:00:35 10.1.1.1

68 vty 1 idle 00:00:25 10.1.1.1

69 vty 2 idle 00:00:10 10.1.1.1

debug ip nat

Router-1#no debug ip nat

IP NAT debugging is off

Router-1#debug ip nat

IP NAT debugging is on

Router-1#

NAT: s=192.168.1.1->10.1.1.1, d=10.1.1.254 [197]

NAT*: s=10.1.1.254, d=10.1.1.1->192.168.1.1 [213]

NAT: expiring 10.1.1.1 (192.168.1.1) icmp 128 (128)

CCNA學習筆記(五)

Access List

1.按順序的比較,先比較第一行,再比較第二行..直到最後1行

2.從第一行起,直到找到1個符合條件的行;符合以後,其餘的行就不再繼續比較下去

3.默認在每個ACL中最後1行為隱含的拒絕(deny),如果之前沒找到1條許可(permit)語句,意味著封包將被丟棄.所以每個ACL必須至少要有1行permit語句,除非你想想所有數據包丟棄

Access List種類

1.Standard Access List(標準存取清單):使用IP來定義管制來源與目的地。

2.Extended Access List(延伸存取控制清單):使用IP+服務類型(IP+Port Number)來定義管制來源與目的地。

Access List的管制方向

1.Inbound Access List(進入存取清單):封包進入介面,必須先經過Inbound Access List的過濾,符合條件者才能放行。(先處理,再路由)

2.Outbound Access List(離開存取控制清單):封包離開介面,必須先經過Outbound Access List的過濾,符合條件者才能放行。(先路由,再處理)

每個介面的每一個協定的每一個方向,只能指定一個存取清單。

正向列表與負向列表(黑名單與白名單)

1.正向列表:除非在名單中允許的行為,否則其餘行為皆禁止,白名單。

2.負向列表:除非在名單中禁止的行為,否則其餘行為皆允許,黑名單。

Cisco Router預設採正向列表,Router會自動再Access List尾端加一行隱藏的Deny Any,所以凡是你沒有列出的允許行為,預設通通會被禁止,這就是正向列表的設定方式。

Access List編號

1.Standard Access List:1~99、1300~1999

標準ACL,在特權模式下使用命令access-lists [範圍數字] [permit/deny] [any/host].範圍數字為1到99和1300到1999;permit/deny分別為允許和拒絕;any為任何主機,host為具體某個主機(需要跟上IP地址)或某1段

2.Extended Access List:100~199、2000~2699

擴展ACL:命令是access-list [ACL號] [permit/deny] [協議] [源地址] [目標地址] [操作符號] [端口] [log].ACL號的範圍是100到199和2000到2699;協議為TCP,UDP等,操作符號有eq(表等於),gt(大於),lt(小于)和neq(非等於)等等;log為可選,表示符合這個ACL,就記錄下這些日誌

ACL設置要點

1.每個介面,每個方向,每種協議 , 只能設置1個ACL。

2.組織好你的ACL的順序 , 比如測試性的最好放在ACL的最頂部。

3.你不可能從ACL從除去1行 , 除去1行意味你將除去整個ACL , 命名訪問列表(named access lists)例外。

4.默認ACL結尾語句是deny any , 所以你要記住的是在ACL裏至少要有1條permit語句。

5.記得創建了ACL後要把它應用在需要過濾的介面上。

6.ACL是用於過濾經過router的封包 , 它並不會過濾router本身所産生的封包。

7.盡可能的把IP標準ACL放置在離目標地址近的地方 , 盡可能的把IP擴展ACL放置在離源地址近的地方。

1.按順序的比較,先比較第一行,再比較第二行..直到最後1行

2.從第一行起,直到找到1個符合條件的行;符合以後,其餘的行就不再繼續比較下去

3.默認在每個ACL中最後1行為隱含的拒絕(deny),如果之前沒找到1條許可(permit)語句,意味著封包將被丟棄.所以每個ACL必須至少要有1行permit語句,除非你想想所有數據包丟棄

Access List種類

1.Standard Access List(標準存取清單):使用IP來定義管制來源與目的地。

2.Extended Access List(延伸存取控制清單):使用IP+服務類型(IP+Port Number)來定義管制來源與目的地。

Access List的管制方向

1.Inbound Access List(進入存取清單):封包進入介面,必須先經過Inbound Access List的過濾,符合條件者才能放行。(先處理,再路由)

2.Outbound Access List(離開存取控制清單):封包離開介面,必須先經過Outbound Access List的過濾,符合條件者才能放行。(先路由,再處理)

每個介面的每一個協定的每一個方向,只能指定一個存取清單。

正向列表與負向列表(黑名單與白名單)

1.正向列表:除非在名單中允許的行為,否則其餘行為皆禁止,白名單。

2.負向列表:除非在名單中禁止的行為,否則其餘行為皆允許,黑名單。

Cisco Router預設採正向列表,Router會自動再Access List尾端加一行隱藏的Deny Any,所以凡是你沒有列出的允許行為,預設通通會被禁止,這就是正向列表的設定方式。

Access List編號

1.Standard Access List:1~99、1300~1999

標準ACL,在特權模式下使用命令access-lists [範圍數字] [permit/deny] [any/host].範圍數字為1到99和1300到1999;permit/deny分別為允許和拒絕;any為任何主機,host為具體某個主機(需要跟上IP地址)或某1段

2.Extended Access List:100~199、2000~2699

擴展ACL:命令是access-list [ACL號] [permit/deny] [協議] [源地址] [目標地址] [操作符號] [端口] [log].ACL號的範圍是100到199和2000到2699;協議為TCP,UDP等,操作符號有eq(表等於),gt(大於),lt(小于)和neq(非等於)等等;log為可選,表示符合這個ACL,就記錄下這些日誌

ACL設置要點

1.每個介面,每個方向,每種協議 , 只能設置1個ACL。

2.組織好你的ACL的順序 , 比如測試性的最好放在ACL的最頂部。

3.你不可能從ACL從除去1行 , 除去1行意味你將除去整個ACL , 命名訪問列表(named access lists)例外。

4.默認ACL結尾語句是deny any , 所以你要記住的是在ACL裏至少要有1條permit語句。

5.記得創建了ACL後要把它應用在需要過濾的介面上。

6.ACL是用於過濾經過router的封包 , 它並不會過濾router本身所産生的封包。

7.盡可能的把IP標準ACL放置在離目標地址近的地方 , 盡可能的把IP擴展ACL放置在離源地址近的地方。

Standard Access List語法

<單點設定>

Router-0(config)#access-list 1 permit 192.168.1.1 (允許192.168.1.1,後接有隱藏deny any)

Router-0(config)#int fa0/1 (選擇要套用的介面)

Router-0(config-if)#ip access-group 1 ?

in inbound packets

out outbound packets

Router-0(config-if)#ip access-group 1 out (套用在Fa0/1介面離開方向)

其他PC被拒絕(如 192.168.1.2)

PC>ping 192.168.2.1

Pinging 192.168.2.1 with 32 bytes of data:

Reply from 192.168.1.254: Destination host unreachable.(路由後,直接丟棄封包)

Reply from 192.168.1.254: Destination host unreachable.

Reply from 192.168.1.254: Destination host unreachable.

Reply from 192.168.1.254: Destination host unreachable.

同上效果

Router-0(config)#access-list 2 permit 192.168.1.1

Router-0(config)#int fa0/0

Router-0(config-if)#ip access-group 2 in

其他PC(如 192.168.1.2)

PC>ping 192.168.2.1

Pinging 192.168.2.1 with 32 bytes of data:

Reply from 192.168.1.254: Destination host unreachable.

Reply from 192.168.1.254: Destination host unreachable.

Reply from 192.168.1.254: Destination host unreachable.

Reply from 192.168.1.254: Destination host unreachable.

Cisco建議:

使用Standard Access List,盡量設定在靠近目的位置。

使用Extended Access List,盡量設定在靠近來源位置。

<網段設定>

此時設定一整段的IP,必須使用Wildcard Mask語法。

Router-0(config)#access-list 13 permit 192.168.1.0 0.0.0.127 (允許192.168.1.1~127)

Router-0(config)#int fa0/1

Router-0(config-if)#ip access-group 13 out

192.168.1.128/24~192.168.1.253/24

PC>ping 192.168.2.1

Pinging 192.168.2.1 with 32 bytes of data:

Reply from 192.168.1.254: Destination host unreachable.

Reply from 192.168.1.254: Destination host unreachable.

Reply from 192.168.1.254: Destination host unreachable.

Reply from 192.168.1.254: Destination host unreachable.

同上效果

Router-0(config)#access-list 14 permit 192.168.1.0 0.0.0.127

Router-0(config)#int fa0/0

Router-0(config-if)#ip access-group 14 in

<負向列表單點設定>

Router-0(config)#access-list 15 deny 192.168.1.1(禁止192.168.1.1通過)

Router-0(config)#access-list 15 permit any (允許全部)

Router-0(config)#int fa0/1

Router-0(config-if)#ip access-group 15 out

Router-0(config)#do sh acc

Standard IP access list 15

deny host 192.168.1.1

permit any

(deny any預設隱藏的)

因Cisco Router預設採正向列表,會在ACL最後加上一條隱藏的deny any,為改變此預設行為,所以在ACL後要加上一條permit any,這樣可以把正向列表變更為負向列表。

同上效果

Router-0(config)#access-list 16 deny 192.168.1.1(禁止192.168.1.1通過)

Router-0(config)#access-list 16 permit any (允許全部)

Router-0(config)#int fa0/0

Router-0(config-if)#ip access-group 16 in

<負向列表網段設定>

禁止192.168.1.1~127(192.168.1.0/25)通過

Router-0(config)#access-list 17 deny 192.168.1.0 0.0.0.127

Router-0(config)#access-list 17 permit any

Router-0(config)#int fa0/1

Router-0(config-if)#ip access-group 17 out

Router-0(config-if)#do sh acc

Standard IP access list 17

deny 192.168.1.0 0.0.0.127

permit any

同上效果

Router-0(config)#access-list 18 deny 192.168.1.0 0.0.0.127

Router-0(config)#access-list 18 permit any

Router-0(config)#int fa0/0

Router-0(config-if)#ip access-group 18 in

Extended Access List語法

<單點設定>

允許任何電腦存取Server(192.168.2.1)的WWW服務

Router-0(config)#access-list 101 permit tcp any host 192.168.2.1 eq 80

Router-0(config)#int fa0/1

Router-0(config-if)#ip access-group 101 out

Router-0(config-if)#do sh acc

Extended IP access list 101

permit tcp any host 192.168.2.1 eq www

<網段設定練習>

1.192.168.1.0/25網段可以Ping Server(192.168.2.1)

2.192.168.1.128/25網段可以使用WWW瀏覽Server(192.168.2.1)

3.192.168.1.253可以無限存取Server(192.168.2.1)

4.其餘行為皆禁止

Router-0(config)#access-list 102 permit icmp 192.168.1.0 0.0.0.127 host 192.168.2.1

Router-0(config)#access-list 102 permit tcp 192.168.1.128 0.0.0.127 host 192.168.2.1 eq www

Router-0(config)#access-list 102 permit ip host 192.168.1.253 host 192.168.2.1

Router-0(config)#int fa 0/1

Router-0(config-if)#ip access-group 102 out

Router-0(config-if)#do sh acc

Extended IP access list 102

permit icmp 192.168.1.0 0.0.0.127 host 192.168.2.1

permit tcp 192.168.1.128 0.0.0.127 host 192.168.2.1 eq www